Come riportato nel Rapporto Clusit 2023, durante il 2022 l’Italia ha subito un’importante intensificazione di attacchi andati a buon fine – e che possono quindi compromettere i dati sensibili del business delle organizzazioni – per un totale del 7,6% degli attacchi globali, contro il 3,4% del 2021.

L’aumento e l’evoluzione delle soluzioni digitali, nel contesto aziendale attuale, ha portato all’incremento della superficie di attacco a disposizione dei cybercriminali. Questa circostanza non deve essere ignorata o sottovalutata dalle aziende, che devono quindi essere preparate ad affrontare le minacce tramite adeguate ed efficienti strutture difensive, costantemente aggiornate e di personale qualificato, per bloccare i tentativi di attacco impostando un efficace piano di Cyber Incident Response.

L’Incident Response è la capacità operativa di identificare, preparare e rispondere agli incidenti di sicurezza; con incidente di sicurezza, si indicano tutti gli eventi che possono compromettere l’integrità, la disponibilità o la riservatezza dei dati all’interno dei sistemi aziendali.

Secondo le linee guida del NIST (National Institute of Standard and Technology) è indispensabile stabilire delle procedure come l’organizzazione e le fasi del processo.

L’organizzazione si sviluppa tramite le seguenti regole:

- Stabilire i ruoli: nell’organizzazione del team preposto alla gestione degli incidenti di sicurezza – definito Incident Response Team (IRT) – è necessario stabilire autorità e responsabilità di ogni membro

- Definire le Policy: una volta stabiliti i ruoli, bisogna definire cosa è considerato incidente di sicurezza, i requisiti per generare una segnalazione e la documentazione necessaria per lo svolgimento delle mansioni

- Definire un Incident Response Plan (IRP): è un documento che delinea le procedure, i passaggi e le responsabilità di un’organizzazione per il suo programma di risposta agli incidenti. Comprende: obiettivi a breve e lungo termine; formazione e requisiti di lavoro per l’IRT; l’approccio dell’organizzazione alla risposta agli incidenti; le attività richieste in ogni fase di risposta e le metodologie di comunicazione tra l’IRT e il resto dell’organizzazione

- Sviluppare una Incident Response Procedure: è cioè i passaggi dettagliati che verranno utilizzati per rispondere a un incidente. Si basano sulle Policy e sull’Incident Response Plan e devono affrontare tutte le fasi del ciclo di vita dell’incident response

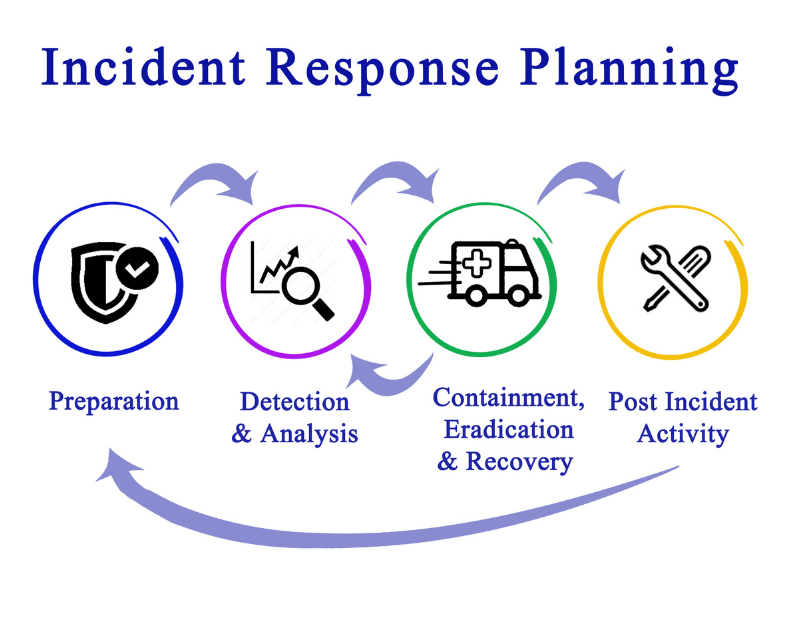

Le sei fasi del processo di Incident Response sono:

- Preparazione: in questa fase si controllano e perfezionano le procedure e le policy di sicurezza esistenti per determinarne l’efficacia, tra le procedure sono inclusi anche un piano di comunicazione e l’assegnazione di ruoli e responsabilità durante un incidente. Questa prima fase comprende l’esecuzione di un Risk Assessment (Valutazione del Rischio): l’identificazione dei pericoli che potrebbero avere un impatto negativo sulla capacità di un’organizzazione di condurre il proprio business

- Identificazione: è la fase che richiede più tempo perchè dipende dalle dimensioni e dalla complessità della rete e dalle capacità tecniche dell’attaccante. Il team si occupa di individuare e identificare eventuali attività sospette che vengono successivamente analizzate per rilevare natura dell’attacco, fonte e obiettivi dell’aggressore. Le prove trovate, sottoposte ad analisi approfondite, e le misure successivamente intraprese vengono tutte documentate

- Contenimento: in base alle informazioni raccolte durante la fase precedente, viene definito un piano di contenimento che ha lo scopo di fermare l’attacco per ridurre al minimo la quantità di danni che potrebbe causare; viene spesso realizzato in sottofasi: contenimento a breve termine, le minacce immediate vengono isolate sul posto; per esempio, l’area di rete dove si trova l’utente malintenzionato viene segmentata oppure viene portato offline un server infetto e contenimento a lungo termine, vengono applicati ulteriori controlli di accesso ai sistemi non interessati mentre vengono create e preparate versioni pulite e con patch di sistemi e risorse per la fase di ripristino.

- Eliminazione delle minacce: una volta che il team è a conoscenza di quali sistemi e risorse sono interessati all’attacco, possono iniziare a espellere gli aggressori ed eliminare i malware presenti nel sistema finché non vengono rimosse tutte le tracce dell’attacco

- Recupero: i sistemi vengono ripristinati al loro normale funzionamento; questa fase include anche il monitoraggio dei sistemi per assicurarsi che gli aggressori non tentino un nuovo attacco

- Follow up: quest’ultima fase è l’analisi di tutti i processi e della documentazione prodotta, serve per capire quali miglioramenti futuri vanno apportati per rendere più sicura l’infrastruttura

L’incident response è quindi un processo fondamentale del quale oggi è impossibile fare a meno, per questo motivo è fondamentale per ogni azienda avere una squadra – di persone formate e dotate degli strumenti adeguati – destinata a questa attività. Le aziende che ne sono sprovviste possono affidarsi a società esterne specializzate e dotate delle infrastrutture necessarie. Inoltre, a livello economico si tratta di un investimento comunque vantaggioso, perché per quanto possa sembrare oneroso, sarà sempre più conveniente dell’eventuale esborso causato da un eventuale breach.