Gli smartphone e i tablet sono diventati strumenti di lavoro indispensabili, ma rappresentano anche una delle principali vulnerabilità per la sicurezza aziendale. Il 95% degli incidenti di sicurezza nasce da errori umani, e i dispositivi mobili amplificano questi rischi esponenzialmente.

Una protezione efficace dei dispositivi mobili aziendali richiede strategie mirate che vanno applicate con costanza e attenzione.

-

Autenticazione a due fattori (2FA)

L’autenticazione a due fattori è la prima linea di difesa contro gli accessi non autorizzati. Anche in caso di fuga di dati o compromissione delle credenziali, un utente non autorizzato avrebbe comunque bisogno del secondo fattore di autenticazione per accedere ai sistemi aziendali.

Come implementarla:

- Attivare la 2FA su tutti gli account aziendali critici (email, cloud, gestionali)

- Utilizzare app di autenticazione invece degli SMS quando possibile

- Formare i dipendenti sull’importanza di non condividere mai i codici 2FA

-

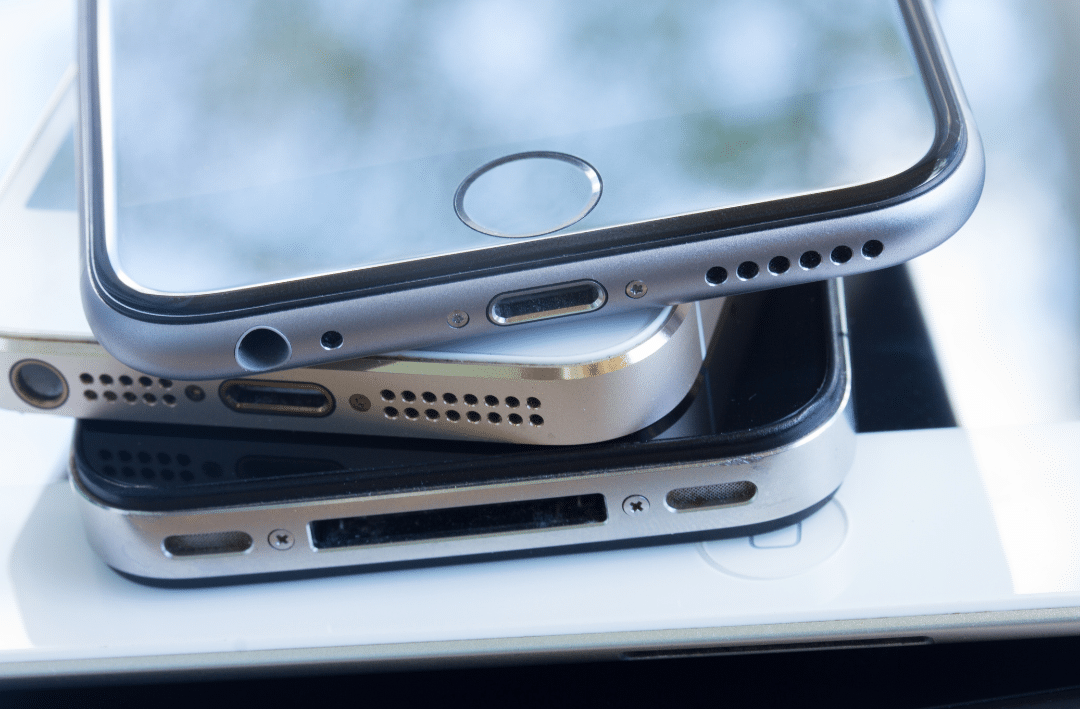

Mantenere sistemi e app sempre aggiornati

Gli aggiornamenti di sicurezza non sono opzionali. Ogni ritardo nell’installazione rappresenta una finestra di vulnerabilità che i cybercriminali possono sfruttare.

Approccio consigliato:

- Configurare gli aggiornamenti automatici per il sistema operativo

- Rivedere periodicamente le app installate e rimuovere quelle inutilizzate

- Stabilire una policy aziendale per gli aggiornamenti tempestivi

-

Installare solo app da fonti ufficiali

Il download di applicazioni da store non ufficiali o di app “modificate” espone l’azienda a malware e trojan. Questa pratica, apparentemente innocua, può compromettere l’intera rete aziendale.

Linee guida essenziali:

- Utilizzare esclusivamente Google Play Store e App Store ufficiali

- Verificare sempre le recensioni e il numero di download prima dell’installazione

- Evitare app che richiedono permessi eccessivi rispetto alla loro funzione

-

Proteggere la connessione: Wi-Fi e Reti Mobili

Le reti Wi-Fi pubbliche sono terreno fertile per gli attacchi informatici. Un cybercriminale può facilmente intercettare dati sensibili trasmessi su connessioni non protette.

Best practice per la connettività:

- Evitare sempre le reti Wi-Fi pubbliche per attività lavorative

- Utilizzare una VPN aziendale quando è necessario connettersi a reti esterne

- Configurare l’hotspot del telefono invece di utilizzare reti Wi-Fi sconosciute

- Disabilitare la connessione automatica alle reti Wi-Fi

-

Configurare blocco schermo e crittografia

Un dispositivo non protetto rappresenta un accesso diretto a tutti i dati sensibili per chiunque riesca ad accedervi fisicamente. La protezione del blocco schermo è fondamentale, ma non sufficiente.

Configurazione sicura:

- Utilizzare PIN di almeno 6 cifre, password complesse o biometria

- Attivare la crittografia completa del dispositivo

- Impostare il blocco automatico dopo 30 secondi di inattività

- Abilitare il wipe automatico dopo troppi tentativi di sblocco errati

-

Gestione delle policy BYOD (Bring Your Own Device)

Quando i dipendenti hanno la necessità di utilizzare dispositivi personali per attività lavorative, i confini tra sicurezza personale e aziendale si confondono. È essenziale stabilire regole chiare.

Elementi chiave di una policy BYOD:

- Definire quali dispositivi possono accedere ai dati aziendali

- Stabilire requisiti minimi di sicurezza per i device personali

- Implementare la separazione tra dati personali e aziendali

- Prevedere procedure per la cancellazione remota dei dati aziendali

-

Monitoraggio e controllo dei dispositivi aziendali

Senza un monitoraggio adeguato dei dispositivi aziendali, risulta impossibile identificare tempestivamente minacce e comportamenti anomali che potrebbero compromettere l’intera infrastruttura IT.

Vantaggi del monitoraggio:

- Identificazione precoce di app sospette o comportamenti anomali

- Possibilità di bloccare o cancellare da remoto i dispositivi compromessi

- Controllo degli accessi e delle policy di sicurezza

- Report dettagliati per audit e compliance

-

Formazione Continua del team

La tecnologia da sola non basta. Il fattore umano rimane l’anello più debole della catena di sicurezza, ma anche il più importante da rafforzare.

Programma di formazione efficace:

- Organizzare sessioni di security awareness regolari

- Condividere esempi reali di attacchi e come evitarli

- Creare procedure chiare per segnalare incidenti sospetti

- Testare periodicamente la preparazione del team con simulazioni

Cosa rischia l’azienda senza una strategia di sicurezza mobile

Non implementare queste misure di sicurezza può costare caro. Un singolo incidente di sicurezza può comportare:

- Perdita di dati sensibili e informazioni confidenziali

- Interruzioni operative che impattano su produttività e fatturato

- Danni reputazionali difficili da recuperare

- Sanzioni legali in caso di violazione di normative come il GDPR

Sicurezza mobile: un processo in costante evoluzione

Implementare queste strategie è solo l’inizio. La sicurezza mobile richiede un approccio strutturato, competenze specialistiche e strumenti professionali per essere davvero efficace.

In EasytechGroup seguiamo ogni cliente in questo percorso: dalla valutazione iniziale dei rischi, all’implementazione di soluzioni avanzate di monitoraggio e protezione. Per la protezione dei dispositivi mobili lavoriamo con Sophos – di cui siamo Silver Partner – utilizzando soluzioni MDM e antivirus specifiche per mobile che garantiscono controllo completo e sicurezza avanzata. I nostri oltre 4.200 dispositivi monitorati e la certificazione ISO 27001:2022 testimoniano la nostra esperienza nel proteggere aziende di ogni dimensione.

Contattaci per scoprire come possiamo trasformare la sicurezza mobile da preoccupazione a vantaggio competitivo.